这个CM和以往的有点区别~亮点还是有的~

首先PEID查看 有壳~~

我们重点不是这 轻易脱掉

首先这并不是明码比较(很多都不是明码比较..)

其次这是一组Name 和Key混合算法

再其次这个算法的关键在于:

A[i]=F1(Name[i-1])-F2(Key[i-1]);

i=KeyLen+1;

然后循环算出A[KeyLen];

最后再比较~~

总之这个算法不需要逆 但是需要有很好的数学思维 特别是数列和解N个变量的方程函数方面的…

最后这个CM有几处代码非常漂亮:

如果你有点汇编基础 就看看出这段代码是多么的漂亮~

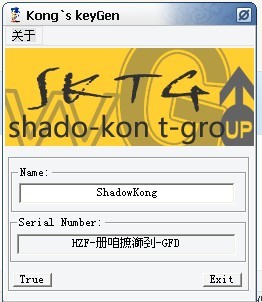

一组可用Key:

ShadowKong

rg`\e

DownMe:KeyGen

注册机并不完美 因为这算法解太多…